Serveur Apache, DNS, FTP

Le serveur Apache, le DNS (Domain Name System) et le FTP (File Transfer Protocol) sont des technologies clés en matière de serveurs web et de mise en réseau.

Le serveur Apache est un logiciel de serveur web open-source, qui permet de servir des pages web aux clients qui accèdent à un site web. Le serveur Apache est largement utilisé dans le monde entier pour héberger des sites web, des applications web et des services web, et peut être installé sur des systèmes d’exploitation Windows, Linux et d’autres systèmes d’exploitation.

Le DNS est un système de noms de domaine qui permet de traduire les noms de domaine, tels que www.example.com, en adresses IP numériques utilisées par les serveurs web pour identifier les ressources du site web. Le DNS est une partie critique de l’infrastructure de l’internet, car il permet aux utilisateurs d’accéder à des sites web en utilisant des noms de domaine conviviaux plutôt que des adresses IP numériques complexes.

Le FTP est un protocole de transfert de fichiers qui permet de transférer des fichiers entre un client et un serveur à travers un réseau. Le FTP est souvent utilisé pour télécharger et téléverser des fichiers sur des serveurs web, ainsi que pour les sauvegardes et la synchronisation de fichiers entre différents ordinateurs.

En résumé, le serveur Apache est utilisé pour servir des pages web, le DNS est utilisé pour traduire les noms de domaine en adresses IP, et le FTP est utilisé pour transférer des fichiers entre des clients et des serveurs. Ces technologies sont toutes essentielles pour la mise en place et la gestion de sites web et d’applications web.

Gestion de parc (GLPI)

GLPI (Gestionnaire Libre de Parc Informatique) est une application open-source de gestion d’actifs informatiques et de helpdesk. Elle permet de gérer de manière centralisée les équipements informatiques d’une organisation, tels que les ordinateurs, les imprimantes, les serveurs, les logiciels et les licences, ainsi que les demandes de support technique.

GLPI est souvent utilisé par les services informatiques des entreprises, des établissements d’enseignement ou des organisations gouvernementales pour gérer leur parc informatique et faciliter la résolution des problèmes informatiques de leurs utilisateurs. L’application permet notamment de :

- Gérer les inventaires matériels et logiciels : enregistrer et suivre les informations sur les équipements informatiques, les logiciels installés, les licences et les contrats de maintenance.

- Gérer les demandes de support technique : permettre aux utilisateurs de soumettre des demandes de support technique et de suivre leur statut.

- Planifier et suivre les interventions techniques : planifier les interventions de maintenance, suivre leur progression et générer des rapports d’activité.

- Gérer les projets informatiques : suivre les projets informatiques en cours et en planification, assigner des tâches et des ressources, et suivre leur progression.

GLPI est une solution complète de gestion d’actifs informatiques et de helpdesk qui offre une grande flexibilité et une personnalisation avancée pour répondre aux besoins spécifiques de chaque organisation.

Supervision (Centreon)

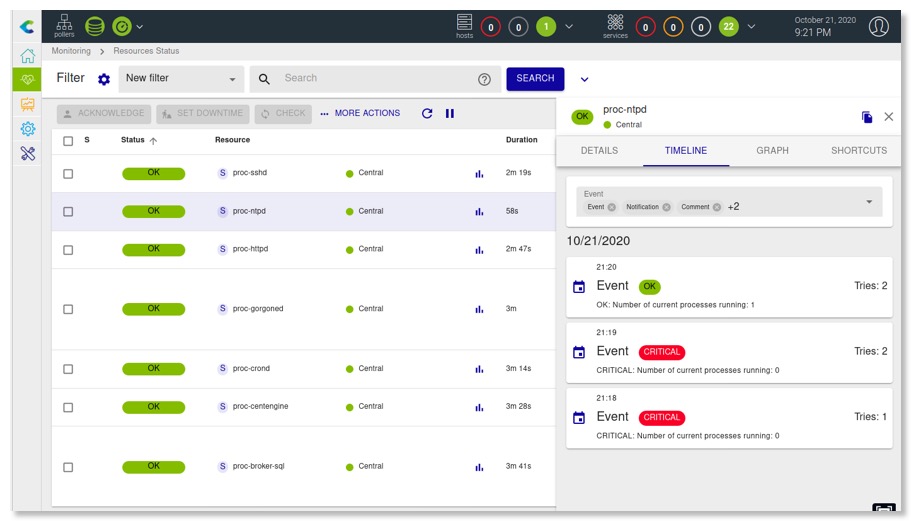

Centreon est une plateforme open source de supervision informatique qui permet de surveiller en temps réel les différents composants d’un système d’information tels que les serveurs, les applications, les réseaux, les bases de données, les équipements de stockage, etc.

La supervision avec Centreon consiste à collecter des données de performance à partir des différents composants du système d’information à l’aide de sondes ou d’agents et à les agréger dans une base de données centrale. Ces données sont ensuite utilisées pour générer des alertes en cas de défaillance ou de problème de performance, ce qui permet aux administrateurs de système d’identifier rapidement les problèmes et de prendre les mesures nécessaires pour les résoudre.

Centreon propose également des fonctionnalités de reporting et de visualisation pour aider les administrateurs à analyser les données collectées et à comprendre les tendances de performance à long terme de leurs systèmes. En résumé, la supervision avec Centreon permet aux organisations de surveiller la santé de leurs systèmes d’information en temps réel, d’identifier les problèmes rapidement et de les résoudre de manière proactive.

Authentification Radius

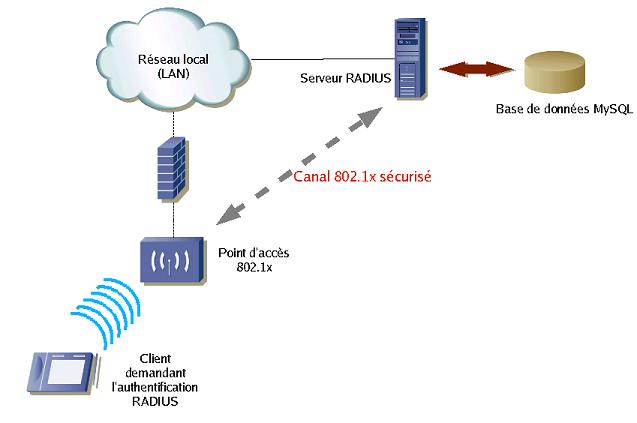

L’authentification RADIUS (Remote Authentication Dial-In User Service) est un protocole d’authentification et d’autorisation qui est souvent utilisé pour les accès à distance à un réseau, tels que les accès VPN (Virtual Private Network) ou l’accès Wi-Fi.

Le protocole RADIUS permet de centraliser la gestion des comptes utilisateurs et des autorisations d’accès sur un serveur d’authentification unique. Les utilisateurs se connectent au réseau en fournissant leurs identifiants (nom d’utilisateur et mot de passe), qui sont ensuite vérifiés par le serveur RADIUS. Si les identifiants sont valides, le serveur RADIUS autorise l’accès du dispositif à l’accès Wi-Fi ou au VPN.

L’avantage de l’authentification RADIUS est qu’elle permet de centraliser la gestion des comptes utilisateurs, ce qui simplifie la tâche des administrateurs réseau. Elle permet également de garantir que seuls les utilisateurs autorisés ont accès au réseau, ce qui améliore la sécurité.

En résumé, l’authentification RADIUS sert à vérifier l’identité des utilisateurs qui tentent de se connecter à un réseau et à autoriser leur accès en fonction des permissions qui leur ont été accordées.

VPN (SSL / IPSec)

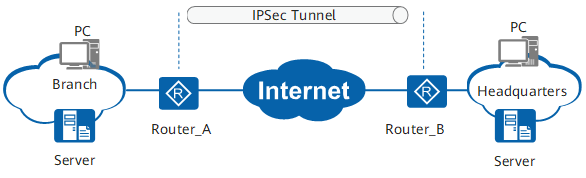

Un VPN (Virtual Private Network) est un système de réseau privé virtuel qui permet à des ordinateurs ou des réseaux distants de se connecter de manière sécurisée à un réseau local à travers une connexion Internet publique. En d’autres termes, un VPN permet de créer une sorte de tunnel sécurisé entre un utilisateur distant et un réseau privé, comme s’il était directement connecté à ce réseau.

L’utilisation d’un VPN permet de garantir la confidentialité et la sécurité des données échangées entre l’utilisateur distant et le réseau privé. En effet, toutes les données échangées entre l’utilisateur et le réseau privé sont cryptées, ce qui rend leur interception et leur lecture par des tiers impossibles.